2019-01-29 22:07:21 +08:00

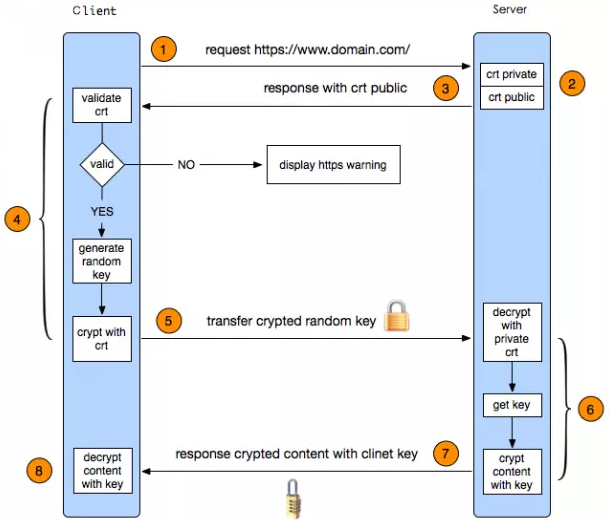

我一直以为 https 仅仅是认证+非对称加密+对称加密的混合实现。

用 RSA 的公钥加密传递 session key 然后开始对称加密。

但没想到在 tls 里的密码套件( Cipher suite )有些方案选用了

额外的密钥交换算法,比如 DH、ECDH。

DH 确实 nb,毕竟图灵奖,但在 tls 里好像有点多此一举啊。

是仅仅为了多一种选择么??

这是一个专为移动设备优化的页面(即为了让你能够在 Google 搜索结果里秒开这个页面),如果你希望参与 V2EX 社区的讨论,你可以继续到 V2EX 上打开本讨论主题的完整版本。

V2EX 是创意工作者们的社区,是一个分享自己正在做的有趣事物、交流想法,可以遇见新朋友甚至新机会的地方。

V2EX is a community of developers, designers and creative people.