2022-09-07 23:33:28 +08:00

坐标:广东湛江联通

Everything 下载途径来源于官网

火绒剑记录 https://pastes.dev/kcGpECGygk

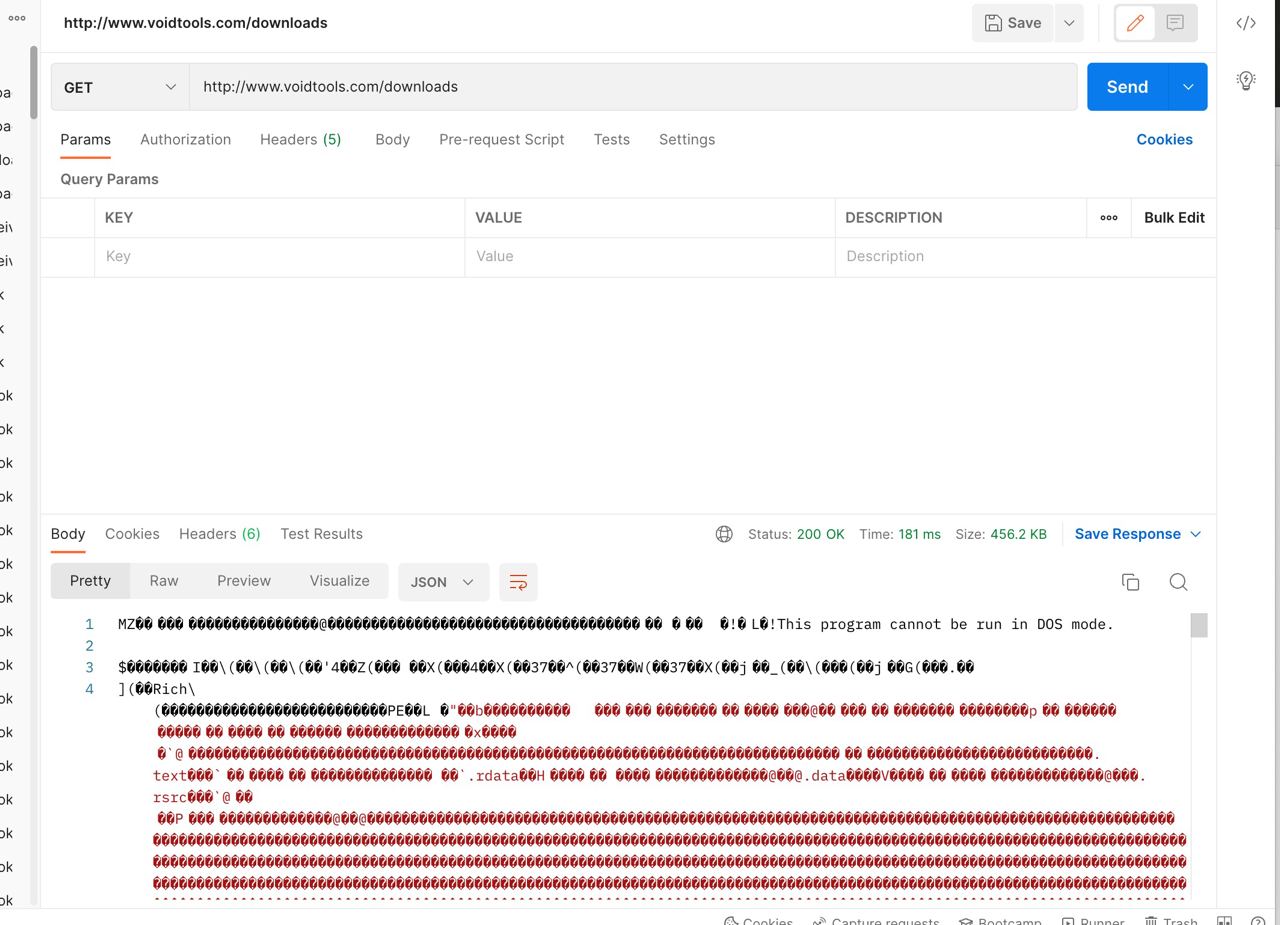

直接请求 http://www.voidtools.com/downloads 这个地址有概率直接返回一个 EXE 文件, 同时

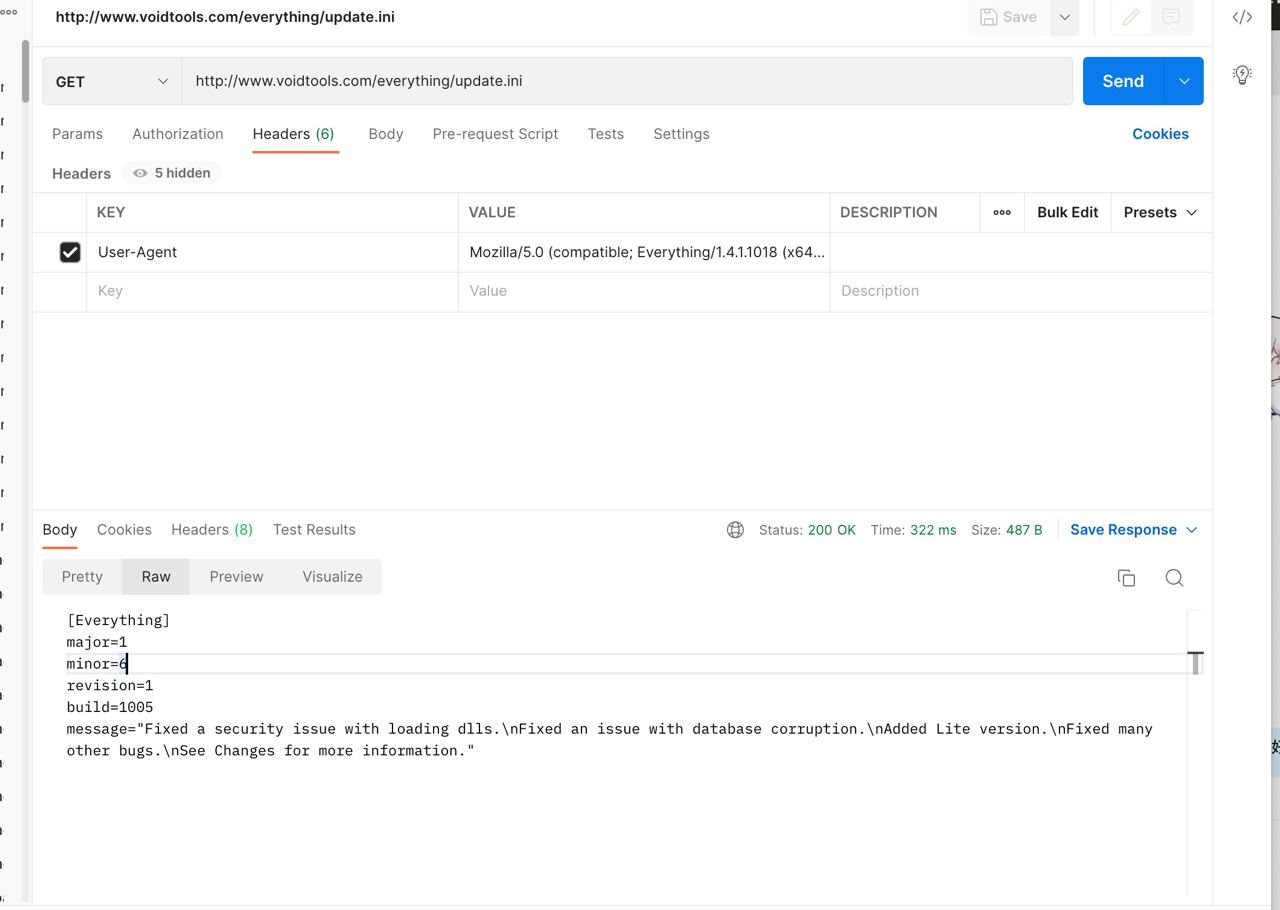

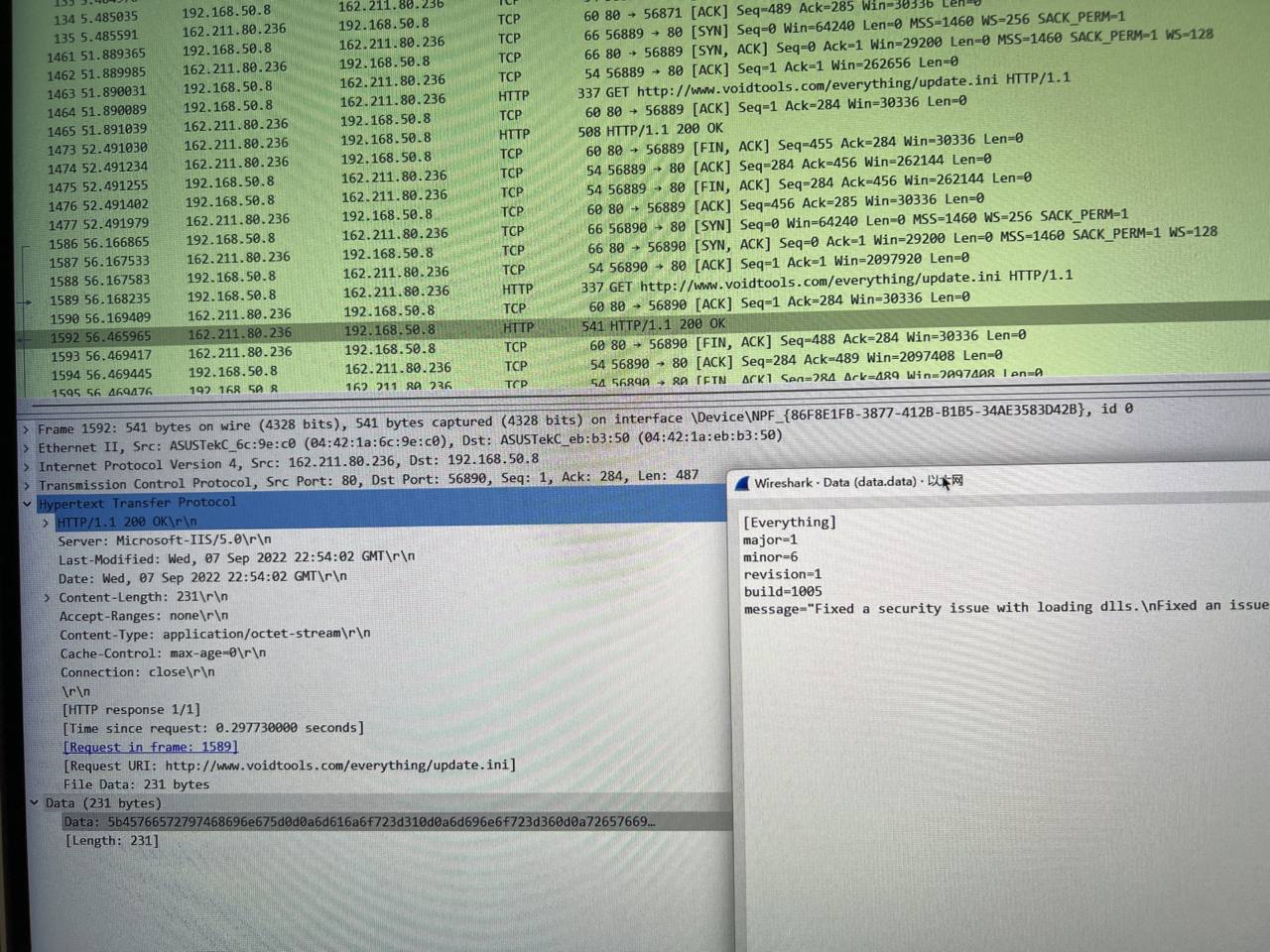

http://www.voidtools.com/everything/update.ini 这个地址中的 minor 版本号是 6 (在腾讯云 VPS 上测试返回是 4 ) 并且在本地网络环境下请求时

server 字段是 Server: Microsoft-IIS/5.0

在 VPS 上测试返回的是 LiteSpeed

目前观察到运行 EXE 之后会持续与 116.251.65.100:4226 这个地址进行 UDP 通讯

主要行为:

EXE 文件样本: https://drive.google.com/file/d/1F7VrK7GR5TlA4DtCjE5780XCqOdmaseJ/view?usp=sharing

这是一个专为移动设备优化的页面(即为了让你能够在 Google 搜索结果里秒开这个页面),如果你希望参与 V2EX 社区的讨论,你可以继续到 V2EX 上打开本讨论主题的完整版本。

V2EX 是创意工作者们的社区,是一个分享自己正在做的有趣事物、交流想法,可以遇见新朋友甚至新机会的地方。

V2EX is a community of developers, designers and creative people.