福利时间:如何白嫖 30 天全功能版?

为了让更多开发者体验到专业级的保护,喵栈科技 (MeowStack) 现已开放全功能试用活动。

获取方式非常简单:

- 访问官网:https://sugo.meowstack.com

- 注册一个新账号。

- 注册成功即自动获取 30 天试用授权!

如果有商用需要或者高级需求可以联系公众号"喵栈科技"的客服。

注意: 试用版包含 所有高级功能(包括指令虚拟化、全平台支持、高级混淆等),没有任何功能阉割,你可以尽情测试它的兼容性和强度。

1. 概述

本报告旨在对比未经保护的原始代码与经过 Sugo Protector 处理后的受保护代码,从源代码逻辑、汇编指令结构、反编译可读性以及文件结构等多个维度进行分析。测试样本覆盖了:托管代码(.NET/C#)、Native 程序( C/C++ x64/ARM64 )以及 Android APK 应用。

结论先行: Sugo Protector 成功通过控制流平坦化、指令级混淆、虚假控制流、防反编译( Anti-Decompilation )等技术,将原本清晰的逻辑彻底转化为不可读、不可逆的混乱状态,极大提升了逆向工程的门槛。

2. 详细对比分析

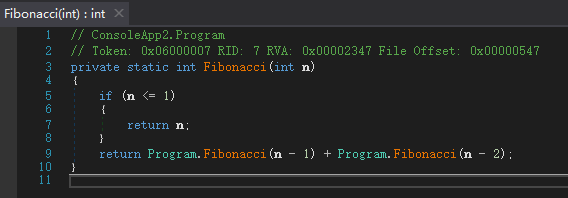

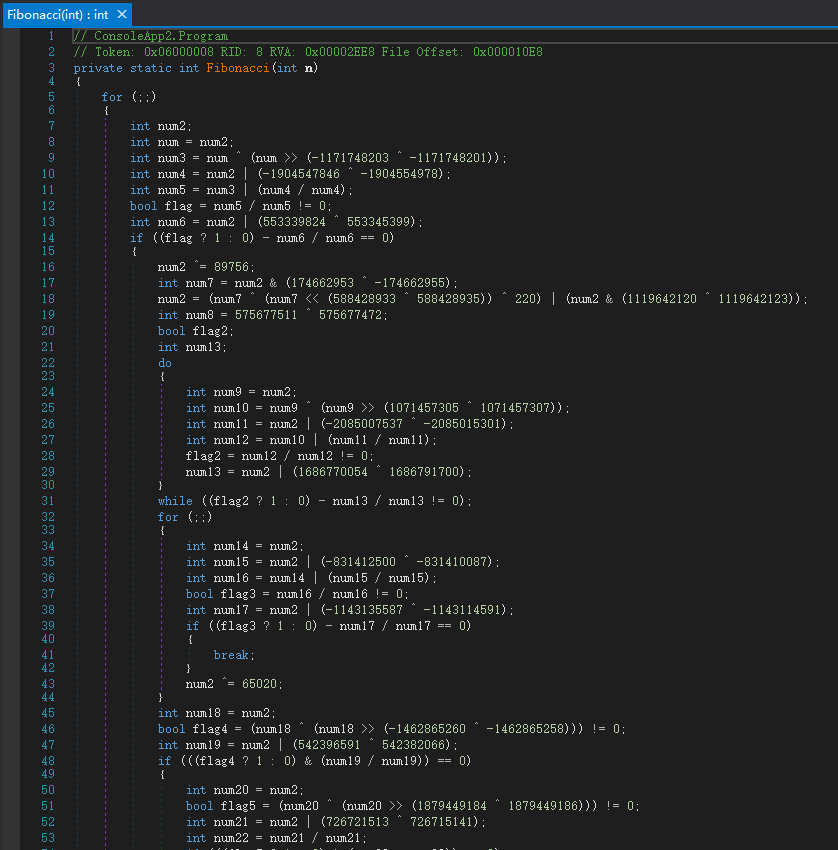

2.1 .NET/C# 托管代码混淆效果

对比对象: (原始程序)

vs (保护后)

| 维度 | 原始 IL (Original) | 受保护 IL (Protected) |

|---|---|---|

| CFG (控制流图) | 清晰的递归逻辑, 一目了然。 | 完全不可读。逻辑被包裹在无限循环中,采用了复杂的 Switch 分发器(控制流平坦化)。 |

| 指令特征 | 线性清晰,指令可读。 | 引入了大量的立即数加密与算术混淆。原始的加减法被替换为复杂的位运算组合。 |

| 反编译结果 | 可直接还原完整代码。 | 反编译器虽能显示代码,但逻辑完全丢失,逆向者需要耗费大量时间去混淆( De-obfuscate )。 |

技术亮点:

- 控制流平坦化 (Control Flow Flattening): 彻底破坏了原有的代码块顺序。

- 不透明谓词 (Opaque Predicates): 插入了大量运行时计算的条件,静态分析工具无法确定执行路径。

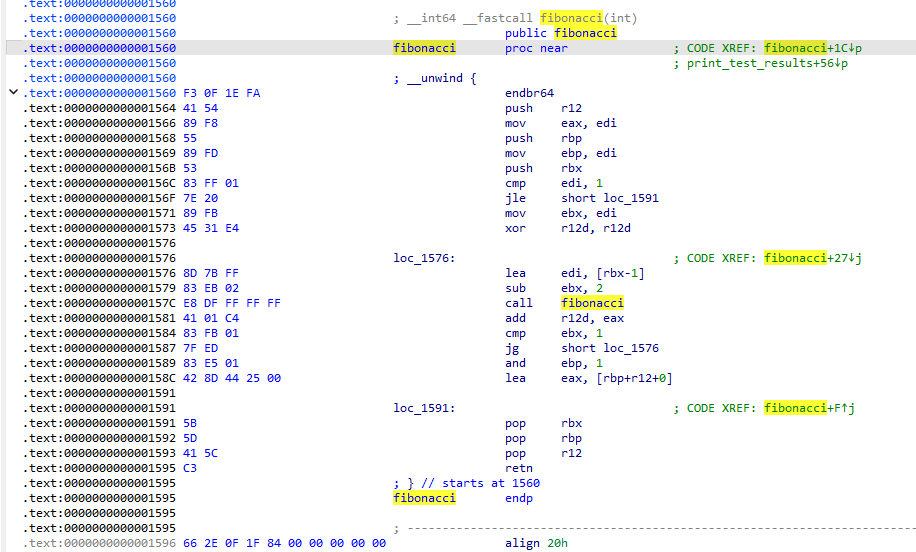

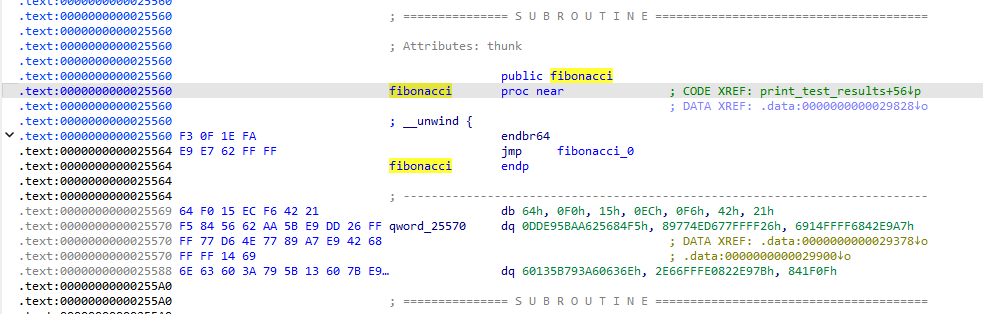

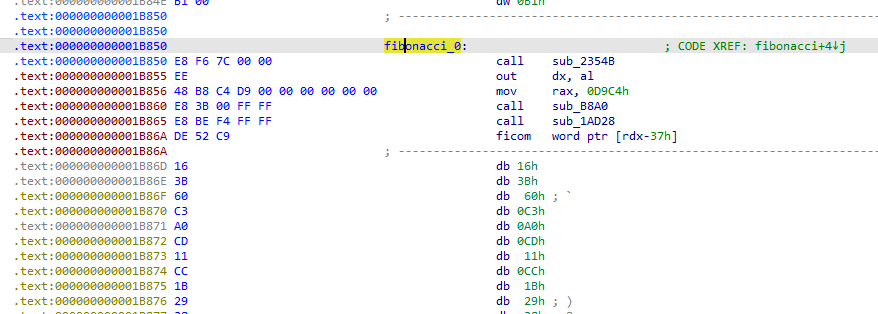

2.2 Native x64 汇编与反汇编效果

对比对象: (原始程序)

vs (保护后)

| 维度 | **原始 x64 汇编 ** | 受保护 x64 汇编 |

|---|---|---|

| CFG (控制流图) | 标准的 IDA 可识别函数。 | 入口即遭到破坏。指令流中插入异常指令。 |

| 指令特征 | 线性清晰,指令指向明确的函数地址。 | 出现了大量特权指令或异常指令混淆,这会干扰调试器和模拟器。出现了 call sub_xxxxx 后紧接数据段的情况,导致反汇编引擎错误截断。 |

| 反分析 | 可完美生成伪代码。 | 分析受阻,函数被错误截断,由于堆栈平衡被破坏,F5 伪代码生成大概率失败或生成错误逻辑。 |

技术亮点:

- 花指令与脏数据 (Junk Code & Anti-disassembly): 这里的代码段数据,成功诱导反汇编器产生错误指令。

- 指令变异 (Instruction Mutation): 原始简单的运算被膨胀为多条复杂指令。

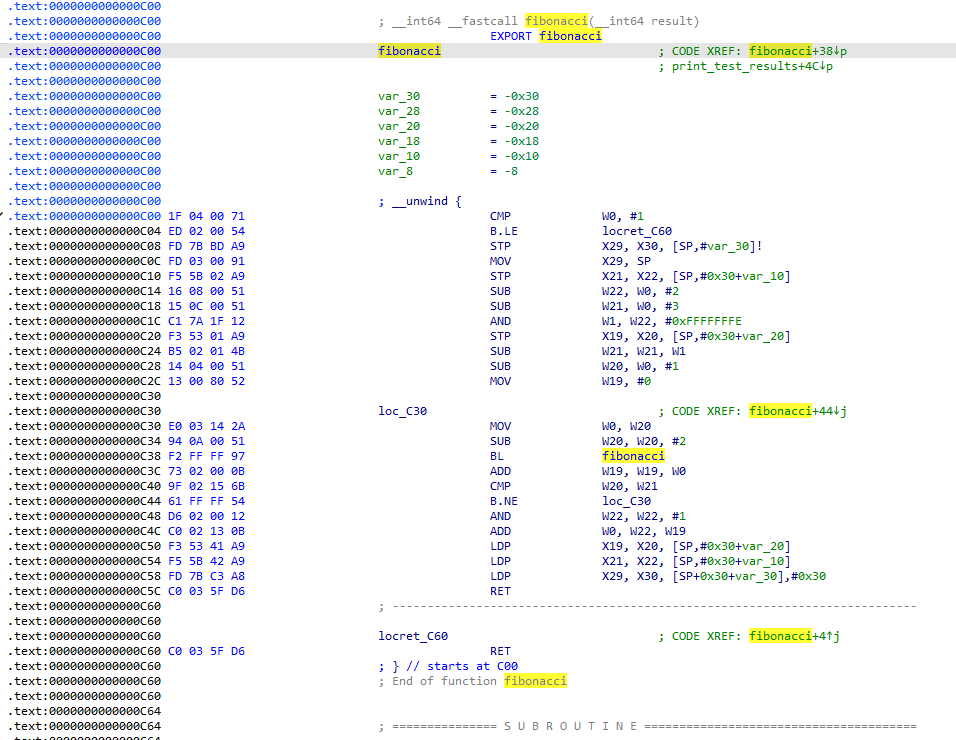

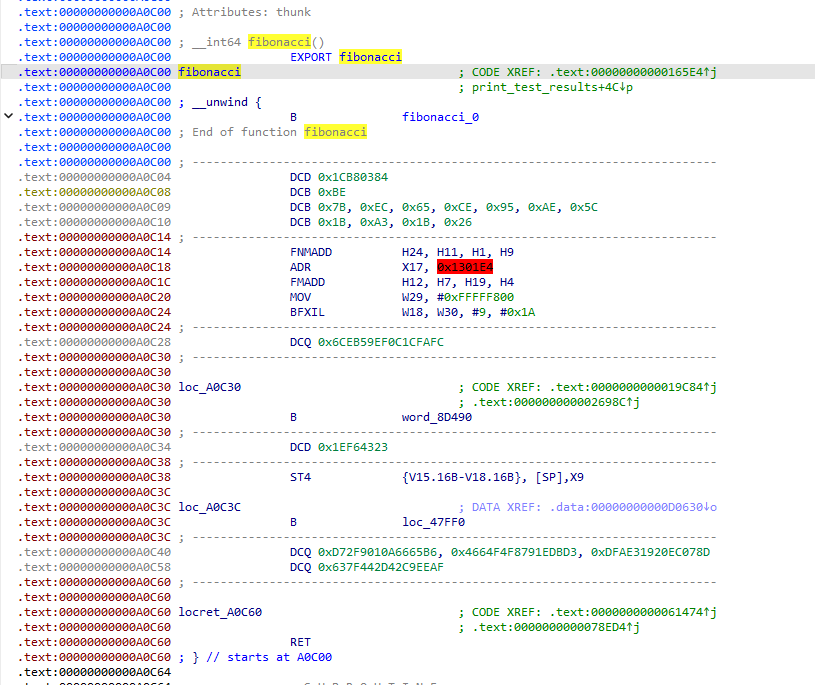

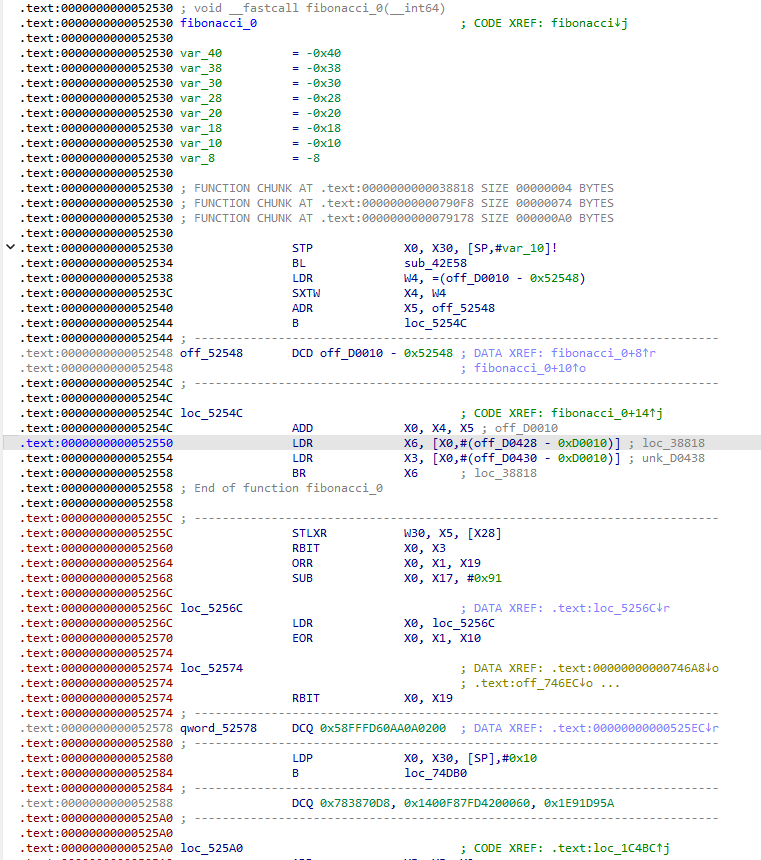

2.3 Native ARM64 汇编与反汇编效果

对比对象: (原始程序) vs (保护后)

vs (保护后)

| 维度 | 原始 ARM64 汇编 | 受保护 ARM64汇编 |

|---|---|---|

| CFG (控制流图) | 标准的树状或环状结构。 | 控制流爆炸。使用了寄存器间接跳转,这是典型的虚拟化或高强度平坦化特征。静态分析工具无法直接计算出寄存器的目标地址,导致 CFG 断裂。 |

| 指令特征 | 清晰的寄存器操作。 | 充斥着 DCD, DCB (数据定义) 穿插在指令中,以及与逻辑无关的指令,用于混淆视听。 |

| 反分析 | 可完美生成伪代码。 | 分析受阻,函数被错误截断,由于堆栈平衡被破坏,F5 伪代码生成大概率失败或生成错误逻辑。 |

技术亮点:

- 间接跳转 (Indirect Branching): 利用跳转指令配合复杂的地址计算,有效对抗了自动分析和插件的恢复。

- 函数分块 (Function Chunking): 将一个函数拆分为不连续的内存块,增加阅读难度。

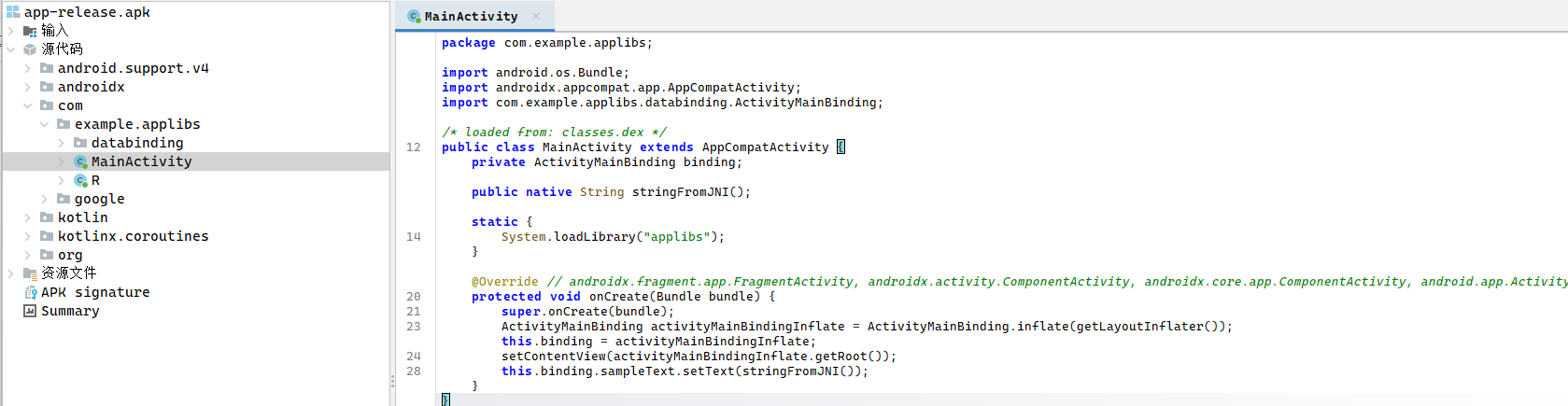

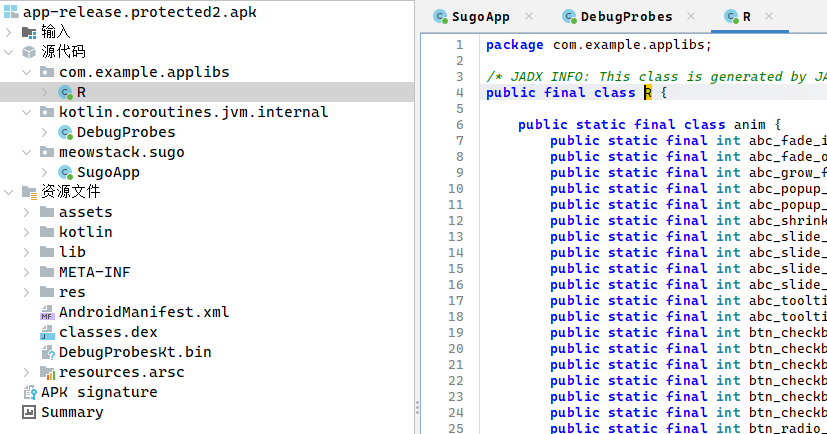

2.4 Android APK 文件结构与资源

对比对象: (原始程序)

vs (保护后)

| 维度 | 原始 APK | 受保护 APK |

|---|---|---|

| 包结构 | com.example.applibs 下直接暴露业务代码。 |

引入了 meowstack.sugo 包,证明保护壳已成功植入。 |

| 代码 | 原始代码暴露。 | 关键代码已被抽取并加密存储,在运行时动态解密。 |

3. 综合评估总结

根据以上截图分析,Sugo Protector 展现了商业级的高强度防护能力:

- 多层级防御体系: 从源码级(.NET IL 混淆)到汇编级( x64/ARM64 指令变异)再到文件级( APK 结构),形成了立体防护。

- 对抗自动化工具: 针对 IDA Pro 、JADX 、dnSpy 等主流逆向工具均有专门的对抗特征(如破坏栈帧、间接跳转、花指令),迫使攻击者回退到低效的动态调试。

- 核心逻辑隐藏: 无论是 .NET 的控制流平坦化,还是 Native 代码的寄存器间接跳转,都完美地将逻辑隐藏在复杂的数学变换和混乱的跳转中,有效防止了算法窃取和逻辑篡改。

目前尚无回复