通过以下 Referral 链接购买 DigitalOcean 主机,你将可以帮助 V2EX 持续发展

› DigitalOcean - SSD Cloud Servers

这是一个创建于 3590 天前的主题,其中的信息可能已经有所发展或是发生改变。

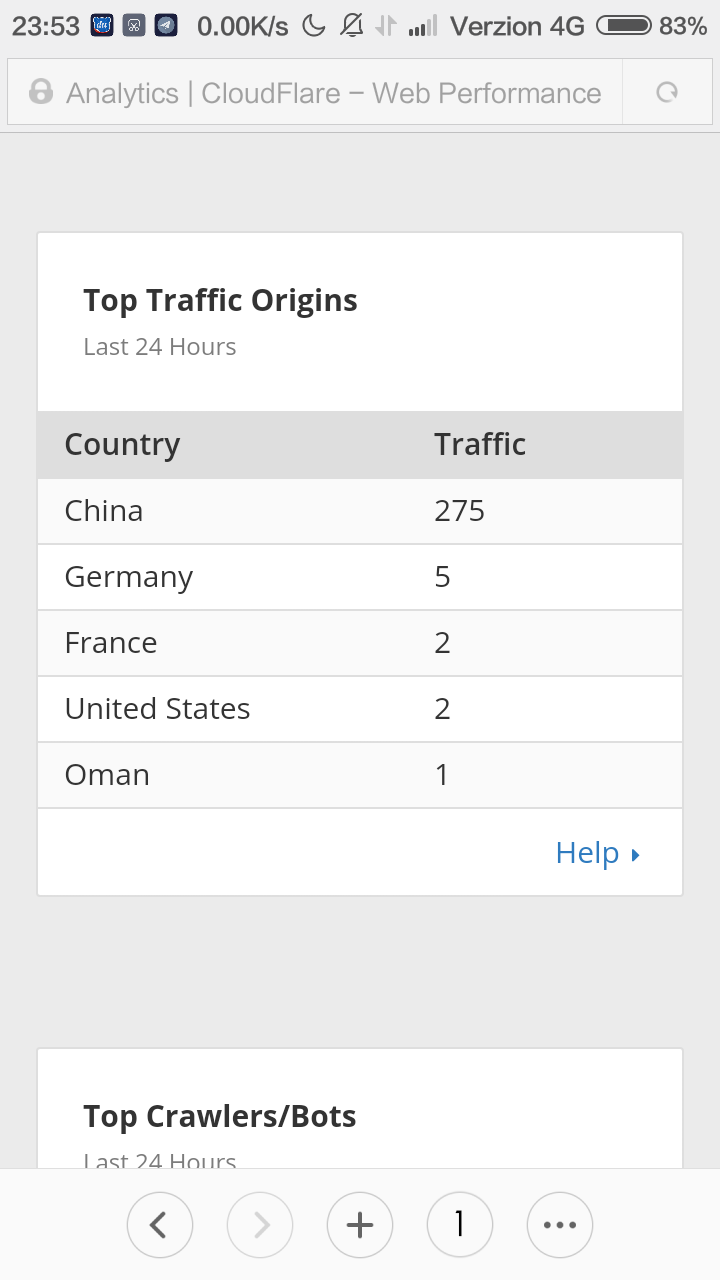

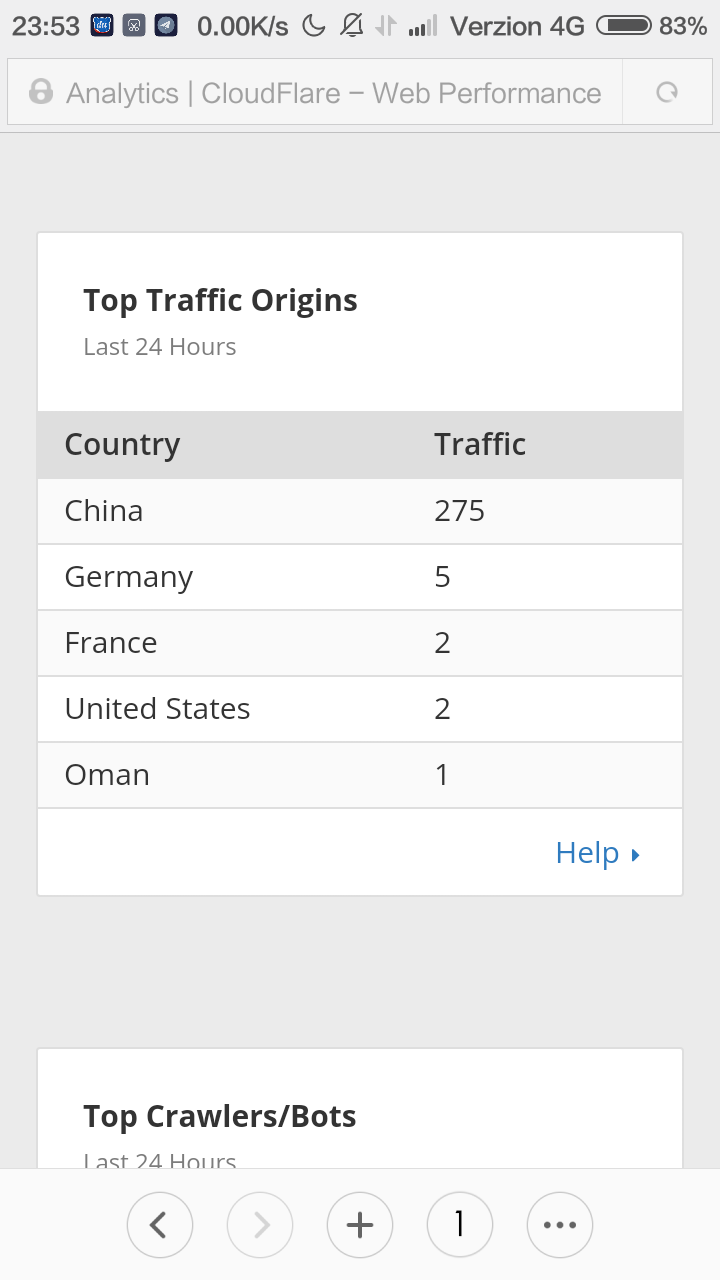

无图无真相

主要来自天朝

上次是本地 isp 因为我 ssh 太多主动 ddos ,这次我正在联系 cf 提供 hacker 的 ip 。真恶心!我就用个搬瓦工搭个梯子,表面开个 80 装装 b.至于吗?搞得我准备上 cf 的 enterprise plan 了.

上次被 d 是 port 443 running ss

这次是 80 running apache2 on linux

天朝真好!!! fu*k all

求解,如何低成本防 d ?

无图无真相

主要来自天朝

上次是本地 isp 因为我 ssh 太多主动 ddos ,这次我正在联系 cf 提供 hacker 的 ip 。真恶心!我就用个搬瓦工搭个梯子,表面开个 80 装装 b.至于吗?搞得我准备上 cf 的 enterprise plan 了.

上次被 d 是 port 443 running ss

这次是 80 running apache2 on linux

天朝真好!!! fu*k all

求解,如何低成本防 d ?

1

wsn2009 2015-11-19 15:35:50 +08:00

低调点,别装逼,别得罪人

|

2

yexm0 2015-11-19 17:12:57 +08:00 via Android

。。。你运气真好,我 sunnyvision 的 vps 放那一直没人鸟。

|

3

datocp 2015-11-19 23:30:08 +08:00 via Android 这个最好具备 iptables 相关知识,很多教程不知道防火墙设置就教人关掉 iptables 大错特错。好像很多人用的 fail2ban 还什么来着,其实 iptables 的 recent 模块就可以定义一些常见扫描端口,有人扫就马上 drop 。去 linux 版看看吧,那里有个常见的 state 状态的防火墙规则默认 DROP 只开放必要端口。上面的两步基本一个人用没问题。

前几天 ip 一公布就被系统判定有高达 30000 个并发和你这描述不大一样,小打小闹的话可以搜一下 hashlimit syn flood 。目前就弄了这三步,等待新情况。 |

4

d7101120120 2015-11-19 23:52:25 +08:00

自从玩 VPS 以来,还从来没被 DDOS 过。注意一下保护措施,不要把自己的 IP 随便公布。

|

5

kmahyyg OP 表示从未公布 只有我一个人用!!!!@wsn2009 @yexm0 @d7101120120

|

7

kmahyyg OP @wsn2009 @yexm0 @datocp @d7101120120 1min 前刚刚解锁 6h 的搬瓦工再次被 d!!!!

我猜应该是针对 cloudflare 的,不然我这么一个小站,为何如此密集???? 果断 kill vps pause cloudflare 明天起来再说吧,我要崩溃了!! |

8

kmahyyg OP |

9

datocp 2015-11-20 00:39:25 +08:00 via Android

https://www.v2ex.com/t/235392

http://linuxmantra.com/2010/06/how-to-stop-syn-flood-attack-using-iptables.html ddos 不是 iptables 防得住的,以前就拿到一个 ip 可能前人把它做成 dns 服务器, iptables drop 53 端口还是收到警告邮件,最后只能换 ip ,这日志也交待不清是别人 ddos 服务器,还是服务器 ddos 别人。 |