这是一个创建于 2355 天前的主题,其中的信息可能已经有所发展或是发生改变。

0x00

起因:

首先我们的学校认证的内网地址是 http://10.1.1.185

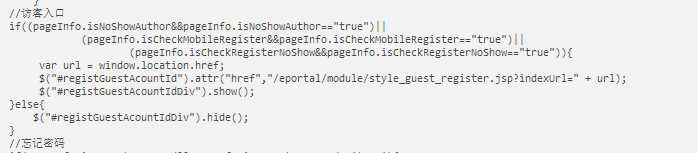

然后我打开火狐调试器,看到界面的源码

0x01

于是我就顺着这个地址打开 http://10.1.1.185/eportal/module/style_guest_register.jsp

结果发现:

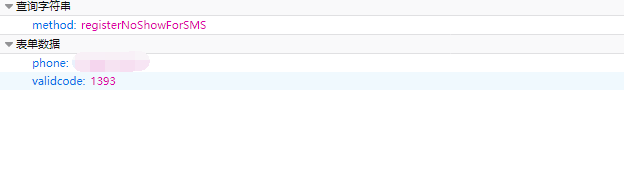

看到这个验证码及其 low,于是尝试用火狐自带的抓包分析了下

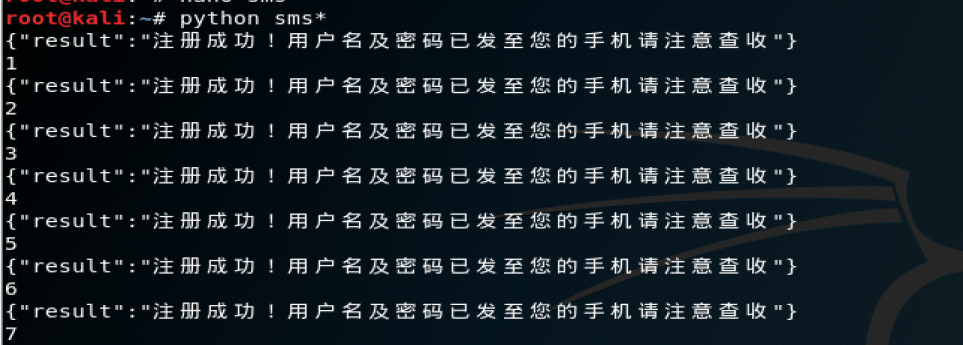

于是乎用 python 写了一个识别验证码的模块和一个简单的爬虫(代码不放出来了~逃)

刚开始,爬下来的验证码不行,无法完成验证

我那时候有点郁闷(主要是爬虫没写过几次~2333)

后面继续用火狐自带的抓包,分析了下获取验证码的接口,发现 header 里有个 Referer 这个参数,于是我就明白了。

最后的效果还是很给力的~配合 tesseract 还是很强力的~

最终的效果图:

0x02

至于这个验证码有多容易被识别,简单讲下,就是直接二值化,然后放大两倍就行,虽然有一定的失败率,但识别效果本身就很强,估计 1min 能有 70 个短信(保守估计~)

1

jim1002 2019-05-15 17:12:36 +08:00

所以,是用来做短信轰炸机?

|

2

imaple 2019-05-15 17:15:29 +08:00 via Android

短信猫收费不低的,真拿来做轰炸机搞不来多久就被学校发现了

|

3

x86 2019-05-15 17:16:53 +08:00

短信轰炸的话,没记错的话现在短信网关发 5 次还是 10 次就限制了

|

4

ITJoker OP |

5

vanishcode 2019-05-15 17:20:03 +08:00

有点像锐捷认证啊

|

6

KyonLi 2019-05-15 17:21:04 +08:00

没看懂怎么绕过认证上网的

|

7

ITJoker OP @KyonLi 我没找到怎么解决绕过时间限制来上网的,但是我查了下资料。学校的这个网络限制,是在这个时段内 只能访问校局域网内的主机

所以在考虑在实验室里弄一台服务器搭建 ssr 之类的,达到上网,那边是没有限制的。(还没试,理论上可以。有段时间传东西试过,但是那时候是认证了的) @vanishcode 就是锐捷的~ |

8

bk201 2019-05-15 19:00:20 +08:00

基本上,如果超过一定频率接口会被禁止

|

9

watzds 2019-05-15 19:57:52 +08:00 via Android

这种验证码,抓多点人工标注好,切开后找相似行了

上课写过作业破解教务处验证码,比上面那个还复杂点 |

11

HongJay 2019-05-15 20:25:10 +08:00

这种肯定是第三方外包的服务吧。。超过量了肯定会禁止。。

|

13

StederLee 2019-05-15 23:38:13 +08:00 via Android |