这是一个创建于 731 天前的主题,其中的信息可能已经有所发展或是发生改变。

前情提要 /t/1016375

倒腾光猫 Telnet 时,发现虽然默认账户一大堆文件没权限写,但是少部分目录是给了读取权限的,比如光猫 saf 的插件目录 /opt/upt/apps

快速遍历了一下这个目录,发现有个 json 文件,用 cat 命令看了看,发现里面有连到过光猫的所有设备名和 MAC

上网查了下,这个插件貌似和小翼助手有关,猜测是光猫会上报所有连到光猫的 MAC 地址给小翼助手的服务器,然后服务器根据 MAC 地址得到设备类型和设备 ID

感觉这么做有点过度收集用户隐私了,准备单独买个非运营商的公版猫了

文件路径是 /opt/upt/apps/apps/opt/preinstall/b01odmv3/data/conf_init.json,下面是内容,隐私已经处理

[{

"action": "write",

"subtype": "appuse",

"policies": {},

"addr": "message.189cube.com:9890"

}, {

"action": "write",

"subtype": "appctrl",

"policies": {},

"addr": "message.189cube.com:9890"

}, {

"subtype": "osinfo",

"period": 0,

"action": "write",

"pdev_conf": {

"devices": [{

"osid": 40105,

"mac": "XX:XX:XX:XX:XX:XX",

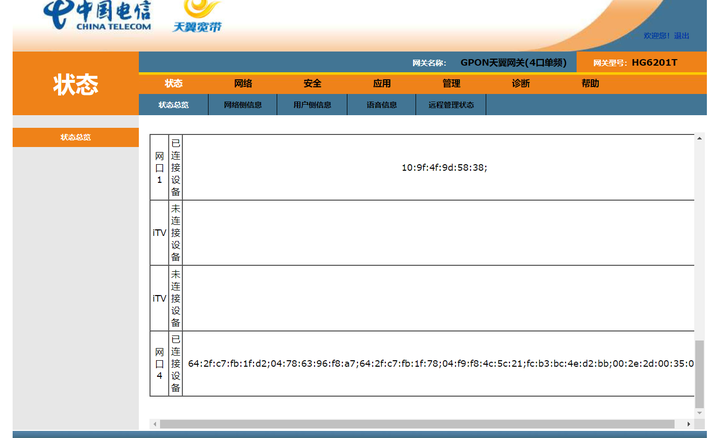

"desc": {

"id": 40105,

"devtype": 1,

"elinktype": 0,

"groupid": 1,

"model": "三星 Galaxy S",

"brand": "三星",

"ostype": 1

}

}, {

"osid": 13444,

"mac": "XX:XX:XX:XX:XX:XX",

"desc": {

"id": 13444,

"devtype": 1,

"elinktype": 0,

"groupid": 4,

"model": "华为 P40",

"brand": "华为",

"ostype": 1

}

}, {

"osid": 45000,

"mac": "XX:XX:XX:XX:XX:XX",

"desc": {

"id": 45000,

"devtype": 1,

"elinktype": 0,

"groupid": 12,

"model": "vivo Y3",

"brand": "vivo",

"ostype": 1

}

}, {

"osid": 65507,

"mac": "XX:XX:XX:XX:XX:XX",

"desc": {

"id": 65507,

"devtype": 7,

"elinktype": 0,

"groupid": 352,

"model": "电脑",

"brand": "其它",

"ostype": 3

}

}, {

"desc": {

"os": "",

"elinktype": 1,

"dev_type": "elink",

"model": "PSDN-TC30",

"brand": "HUAWEI",

"devtypeint": 5

},

"mac": "XX:XX:XX:XX:XX:XX"

}, {

"osid": 42054,

"mac": "XX:XX:XX:XX:XX:XX",

"desc": {

"id": 42054,

"devtype": 5,

"elinktype": 0,

"groupid": 7,

"model": "新路由路由器",

"brand": "联想",

"ostype": 4

}

}, {

"osid": 40000,

"mac": "XX:XX:XX:XX:XX:XX",

"desc": {

"id": 40000,

"devtype": 0,

"elinktype": 0,

"groupid": 352,

"model": "安卓设备",

"brand": "其它",

"ostype": 1

}

}]

},

"type": "lua_cmd"

}, {

"action_type": "0xff12",

"subtype": "appmlp",

"action": "write",

"policies": {},

"addr": "message.189cube.com:9890"

}, {

"period": 1800,

"type": "__svr_data",

"seed": "1702450915619",

"addr": ["b01-data-reported.189cube.com:7890"]

}, {

"max_asterisk": 128,

"type": "__http_rule",

"max_simple": 10240,

"seed": ""

}, {

"type": "sys",

"sw_def_enabled": true,

"action": "write"

}, {

"type": "sigcollect",

"action": "write",

"send_brshowerr": false

}, {

"subtype": "postmsg",

"write": {},

"action": "write"

}, {

"subtype": "pktpolicy",

"policies": {},

"action": "write"

}]

1

cwxiaos 2024 年 2 月 20 日 via iPhone

这个和那个拿 wifi 开热点的有关,还是和 antifraud 一样防不胜防

|

2

jim9606 2024 年 2 月 20 日

有没有可能,这是做防蹭网/MAC 黑白名单/DHCP 静态分配设置界面要用的信息。

作为网关,掌握这些信息很合理啊。 |

3

ttyUSB0 OP @jim9606

1. 电信光猫的 useradmin 前台是看不到插件状态的,只有超级用户里的插件下发记录面板中能看到,或者在 telnet 中执行 ps 或者 top 命令查到进程号。但即便是上面说的这些方法,也只是简单的查看插件状态,不能操作插件 2. 另外,我这款光猫没有 WiFi ,谈不上蹭网,而且电信提供的光猫,网页里面更没有给用户留 MAC 黑白名单或者 DHCP 静态分配的设置 3. 退一步说,即便存在您提到的这些功能,且这些功能是小翼管家 App 独占的,需要依赖这个插件,难道光猫把局域网所有 MAC 地址传给第三方服务器就是一定合理的吗? 4. 最后,JSON 中留下的 URLs ,从语义上看也很明显是用来上报数据的,所以很难不引起怀疑 |

4

SteveRogers 2024 年 2 月 20 日 via iPhone

再说下次把这个文件加密处理

|

5

bianhui 2024 年 2 月 20 日

防诈,合理

|

6

deorth 2024 年 2 月 20 日 via Android 入侵国有资产警告

|

7

MoeWang 2024 年 2 月 20 日 via iPhone

不换猫也行,记下 vlan id ,捅光猫复位,然后开 telnet ,改地区电信研究院,删除 tr069 ,telnet 进光猫自带的 openwrt ,把这些智能应用注释掉,再手动配置上网 vlan ,最后重启插上光纤,就不会加载了

|

8

465456 2024 年 2 月 20 日

小翼助手,可以远程查家里网络,它上传也就没问题

|

9

FengMubai 2024 年 2 月 20 日 via Android 等一个楼主道歉

|

10

ttyUSB0 OP @465456 但是自己局域网内 MAC 地址全被传到第三方服务器,总让人不太放心,谁知道这些数据会不会被转卖用于用户行为分析,或是精准推送呢?

|

11

LinKang777 2024 年 2 月 20 日

刁民屁事多

|

12

LinKang777 2024 年 2 月 20 日

狗头

|

13

ly841000 2024 年 2 月 20 日

以前宽带是会限制用线设备数的,这个可能是用来统计设备数的

|

14

KevinDo2 2024 年 2 月 20 日 via iPhone 实话告诉你吧,这些信息就是会收集,运营商后台能精准看到宽带连接了哪些设备,什么时间段上了哪些网站,多少流量然后进行分析。

|

15

ttyUSB0 OP @MoeWang 现在 telnet 无法提权,完全进不去 saf 容器,执行 saf 命令会报没权限,所以也就没法干掉这些智能应用

|

16

nothingistrue 2024 年 2 月 20 日

「"model": "三星 Galaxy S"」这种信息,只有 DHCP 服务器或经其能拿到,楼主也就别犟光猫没有 WiFi 了,你就是拿光猫当路由器了。

请注意以上只说明记录是没问题的,但是否上传,另说。 |

17

ttyUSB0 OP @nothingistrue

1. 我为了方便调试光猫,用了一个关掉 DHCP 的路由器做 WiFi ,从上一篇贴文里,你是可以看到光猫型号里明确标注了不带 WiFi 功能的 2. 我从来没有肯定过插件一定上传,主题标题和正文中,我明确提了是「疑似」 |

19

kkk9 2024 年 2 月 20 日

@ttyUSB0 #17

1. 改桥接,插件就没用了 2. 监控设备 MAC ,只要有公网流量其实都能拿到…各种 APP/SDK 都会上传信息去关联大数据,别太紧张,习惯吧 3. 插件是天翼互联的,用来 IoT 那些奠信定制类物联网产品(门铃/安防监控/智能音箱等) 4. [疑似]有啥用,想弄你什么理由都行。你这想法就跟肉身在国内做黄色,妄想写一句“立足于美利坚,为海外华人服务”就免责了一样…… |

21

wuvvu 2024 年 2 月 20 日

|

22

wuvvu 2024 年 2 月 20 日

|

23

MikuM97 2024 年 2 月 20 日

message.189cube.com ,看这个插件名称,大概率是小翼管家用的,其实你用 TP 、中兴、华为等带云管理功能的设备,大概率也会上报这些信息,这些信息在厂商、运营商的服务器上面,能被用作什么用途,会不会泄露,国内这个环境,全凭良心了

|

24

ttyUSB0 OP @kkk9 谢谢回复

1. 目前还是准备换光猫,弱电箱不够大,再塞一个路由器拿来拨号恐怕装不下了 2. 我电脑主系统一直 Debian ,国产软件放虚拟机,手机国产应用放子用户,基本隔离措施其实都有,但是实际上也防不胜防,唉 3. 很中肯的现状,我也料到这篇帖子会引来一堆人质疑,挑字眼找毛病,抓包光猫流量本来也不容易,我也不想浪费太多时间在这上面,毕竟我还有另外的事情要做 |

25

moefishtang 2024 年 2 月 20 日

我的猫是桥接的,但是为了方便访问光猫,我在关闭了光猫的 DHCP,并设定光猫 IP 地址为 192.168.123.62(与路由器和其他设备同网段)后,将光猫 LAN 口与路由器 LAN 口连接.

现在登录进光猫调试页面后,能看到 LAN4 口下面能看到我局域网下各设备 MAC 地址. 至于是否上传,我不太清楚.  |

26

ttyUSB0 OP @moefishtang 谢谢回复,只要是网关设备,都能获得下面设备的 MAC ,这本身是很正常的事情,但是疑点在于,我发现出来的这组 JSON 除了有正常的 MAC 之外,还有一堆疑似用来上报的 URL ,因此很难让人不浮想联翩

|

27

LYwyc2 2024 年 2 月 20 日

感觉 op 太敏感了,其实运营商要想拿到你的隐私完全不用这么折腾的,换句话说,他们该拿的都已经拿到了

|

28

kkk9 2024 年 2 月 20 日

@moefishtang #25 没明白,你如果光猫是桥接模式,你光猫 LAN-路由 LAN 怎么拨号?路由自动把 LAN 作 WAN 也可以,但是 WAN 出口的话,光猫获取不到 WAN 下面的设备的,你这描述很明显是二级路由,光猫关了 DHCP ,下接路由器 DHCP

|

29

moefishtang 2024 年 2 月 20 日

@kkk9 可以的,接两条线到分别到路由器 wan 口和 lan 口,路由器拨号走 wan 口,lan 口将光猫视作局域网内一个普通设备

https://picx.zhimg.com/80/v2-b3bf24ccfdd45b63480307043e69083a.png https://pic1.zhimg.com/80/v2-6281bbeae7527ffdf5109066ee0bdc64.png |

30

moefishtang 2024 年 2 月 20 日

上网: 路由器 wan->光猫 LAN1

调试光猫: 路由器 lan->光猫 LAN4(手动指定光猫 IP 为 192.168.123.x,另外关掉 DHCP) |

31

acbot 2024 年 2 月 20 日

"... 准备单独买个非运营商的公版猫了 ..."

同 19# 观点,如果真的在意应该是光猫桥接 + 由器拨号而不是去换公版光猫(掩耳盗铃)!至于你说弱电箱的问题导致不方便加路由器,其实可以试试猫棒或手指光猫,或者是想办法改一改线路布局,比如:可以把路由器放在弱电箱外面;把路由器放在主要设备房间,其他地方用 WIFI 覆盖;或者是用 vlan (改光猫或加小交换机)等等方式! |

32

guazila 2024 年 2 月 20 日 via Android

真的在意隐私和安全就不要把运营商光猫这种不受控设备放在自己的家庭内网里,路由器拨号有什么不好。就算运营商不做坏事,光猫如果有漏洞,被感染加入类似 pink 的僵尸网络也是有可能的。

|

33

hermanarturo 2024 年 2 月 20 日

这是国家在保护你啊,你应该感觉到很安全。 🐶

|

36

kaedeair 2024 年 2 月 20 日 我想知道你非要抓着那个 mac 地址有啥意义,一般连接 wifi 都是使用随机 mac 地址,而且这个 mac 地址只在局域网中有效,没办法被跟踪

|

38

PerFectTime 2024 年 2 月 20 日

上一个发类似内容的已经在水深火热了,而且还发了道歉信。。。

至于道歉信真实性,持怀疑态度 |

39

archxm 2024 年 2 月 20 日

饥饿游戏里,有一种 叽喳鸟

|

40

om2mo 2024 年 2 月 21 日

我想知道买了商用版的光猫,直接接上就能用吗?

|

41

kuaner 2024 年 2 月 21 日

拿这些信息,根本不用这么费劲,在链路上都有

|

42

dontLookAvatar 2024 年 2 月 21 日

听劝, 移民吧

|

43

xuanzc880 2024 年 2 月 21 日

只要你的路由器有远程 app 控制功能,而且支持远程唤醒,你猜 app 上的 mac 地址是保存在哪里的.

|

44

zmcity 2024 年 2 月 21 日

确实是小翼管家上报。

改桥接,关掉路由拨号就报不上去了。 |

45

milkman155 2024 年 2 月 21 日

上一个拿光猫开刀的已经发“道歉信”了,不知道楼主什么时候发

说实话在国内想完全杜绝这些是不可能的,老大哥在看着你,有心理洁癖的话就移民吧 |

46

htfcuddles 2024 年 2 月 22 日

国有资产警告,楼主打算什么时候道歉?

|

48

cskeleton 2024 年 2 月 24 日

@moefishtang #29 怎么感觉你把你的局域网广播到外面一层网络去了?如果运营商没做好隔离,有种你的邻居能进到你的局域网的感觉。

|