这是一个创建于 533 天前的主题,其中的信息可能已经有所发展或是发生改变。

对不起,是我太蠢了

起初是我在 moonlight-android 下提交了一个 Issue

然后有个人光速回复了我一条消息,让我下载一个 fix.rar 文件,我仅仅是在 Windows 上解压了下来

里面大概有 ranlib 相关的文件,我没怎么在意

随即那人便删除了回复,我都以为是他发错地方了

然后今天发现 Github 账号无法登录了

Github 开启了 2FA ,没什么用,现在账号已经看不到数据了,也登录不上,也无法用邮件登录,这个账号对我来说非常重要

我现在手上唯一还有的是那个 fix.rar 文件

我提交了 github 的 support ,请问还有什么操作空间吗

然后,不要下载解压任何 RAR 文件

1

luckykong 2024 年 8 月 28 日

发来看看?

|

2

mengyanshou OP https://nightmare.press/YanTool/resources/fix.rar

这百分百是个病毒程序,我正在尝试抓包看它发送的数据是什么,但是还没有抓到 |

3

DiaoWang 2024 年 8 月 28 日 via iPhone

不是,2FA 都能跳过?然后还光速修改了你的登录验证信息以及其他身份验证方式?这有够厉害了。

|

4

mengyanshou OP 我的确打开了 2FA ,我现在密码已经无法登录了,用我 Authenticator 作为 passkey 能登录,显示账号被锁定了,所有的仓库目前我也都看不到了,之前的 username 是 mengyanshou

|

5

mengyanshou OP 我还是没有抓到对应的包,这个病毒提交了什么东西,目前我的猜想是 ssh key 等...

|

6

r2829442630 2024 年 8 月 28 日 via Android

1

|

7

r2829442630 2024 年 8 月 28 日 via Android

解压完是啥?没打开就中招了?

|

8

Tabjy 2024 年 8 月 28 日 兴致勃勃开了个沙箱想看看 结果 op 是不是忘发压缩包密码了?

|

9

mercury233 2024 年 8 月 28 日 |

10

mU9vX912XopmAoE1 2024 年 8 月 28 日

这种包如果放虚拟机里解压应该没事吧?

|

11

cntvc 2024 年 8 月 28 日

Github 可能已经这些账户实施了封禁,因为被举报有滥用行为

我的一个 Issue 最近收到很多类似的 comment ,下载这个文件被卡巴斯基拦截,就立刻把 comment 删掉了,然而每过几分钟就会新增一个类似的 comment ,最后不得不 lock ,然后顺手举报了部分账号(举报时已经有部分无法账号访问主页了) OP 可以尝试联系下 Github 看看账号能不能恢复 |

12

vk42 2024 年 8 月 28 日

压缩包里面的文件列表,这是伪装成游戏了?

``` Archive: fix.rar Details: RAR 5, encrypted headers Attributes Size Date Time Name ----------- --------- ---------- ----- ---- * ..A.... 10215904 2021-09-16 17:01 icudtl.dat * ..A.... 156939264 2021-09-16 21:12 libcef.dll * ..A.... 6669910 2021-09-16 20:50 resources.pak * ..A.... 126464 2020-09-09 15:20 Serilog.dll * ..A.... 8704 2019-10-16 18:18 Serilog.Formatting.Compact.dll * ..A.... 32256 2017-10-22 05:48 Serilog.Sinks.Console.dll * ..A.... 245248 2024-08-26 04:45 x86_64-w64-ranlib.exe * ..A.... 504832 2024-08-26 04:45 msvcp140.dll * ..A.... 494571 2021-09-16 19:41 locales/am.pak * ..A.... 526879 2021-09-16 19:41 locales/ar.pak * ..A.... 565187 2021-09-16 19:41 locales/bg.pak * ..A.... 728444 2021-09-16 19:41 locales/bn.pak * ..A.... 347714 2021-09-16 19:41 locales/ca.pak * ..A.... 547840 2023-09-17 13:48 locales/chrome_elf.dll * ..A.... 355503 2021-09-16 19:41 locales/cs.pak * ..A.... 2106216 2023-09-17 13:47 locales/d3dcompiler_43.dll * ..A.... 4488904 2023-09-17 13:48 locales/d3dcompiler_47.dll * ..A.... 10130560 2023-09-17 13:47 locales/icudtl.dat * ..A.... 98275328 2023-09-17 13:48 locales/libcef.dll * ..A.... 92672 2023-09-17 13:48 locales/libEGL.dll * ..A.... 3922432 2023-09-17 13:48 locales/libGLESv2.dll * ..A.... 246209 2023-09-17 13:48 locales/natives_blob.bin * ..A.... 622687 2024-03-23 12:59 temp/cef_100_percent.pak * ..A.... 700008 2024-03-23 12:59 temp/cef_200_percent.pak * ..A.... 49771408 2023-09-17 14:45 temp/OpenImageDenoise.dll * ..A.... 383856 2023-09-17 14:45 temp/tbb12.dll * ..A.... 6003861 2023-09-17 13:48 updates/cef.pak * ..A.... 279905 2023-09-17 13:48 updates/cef_100_percent.pak * ..A.... 386884 2023-09-17 13:48 updates/cef_200_percent.pak * ..A.... 3565138 2023-09-17 13:48 updates/cef_extensions.pak * ..A.... 4916728 2024-06-25 08:53 updates/d3dcompiler_47.dll * ..A.... 5183550 2023-09-17 13:48 updates/devtools_resources.pak * ..A.... 10468208 2024-06-25 08:53 updates/icudtl.dat * ..A.... 156939264 2021-09-16 21:12 updates/libcef.dll * ..A.... 8049664 2024-06-25 08:53 updates/libGLESv2.dll * ..A.... 567296 2021-02-09 07:12 DryIoc.dll * ..A.... 39424 2019-11-14 23:35 FastRsync.dll * ..A.... 204800 2021-05-08 06:08 ICSharpCode.SharpZipLib.dll ...D... 0 2024-07-21 11:50 locales ...D... 0 2024-07-21 11:50 temp ...D... 0 2024-07-21 11:58 updates ----------- --------- ---------- ----- ---- 545653722 41 ``` |

13

JF65851a20L5hj7v 2024 年 8 月 28 日 via iPhone @DiaoWang 直接偷浏览器的 cookies 就可以绕过 2FA 了

|

14

yanyao233 2024 年 8 月 28 日 via Android

大概率是直接盗 cookie

|

15

RockShake 2024 年 8 月 28 日 via Android

用你的号去发同样的信息被封了吧,申诉看能不能解封

|

16

vela 2024 年 8 月 28 日

吓得我赶紧去给 PC 更新下 winrar 版本……解压就中?可能是之前 CVE-2023-38831 那个漏洞?

|

17

onesuren 2024 年 8 月 28 日

2fa 跳过,要不然就是把恢复码弄走了?

|

18

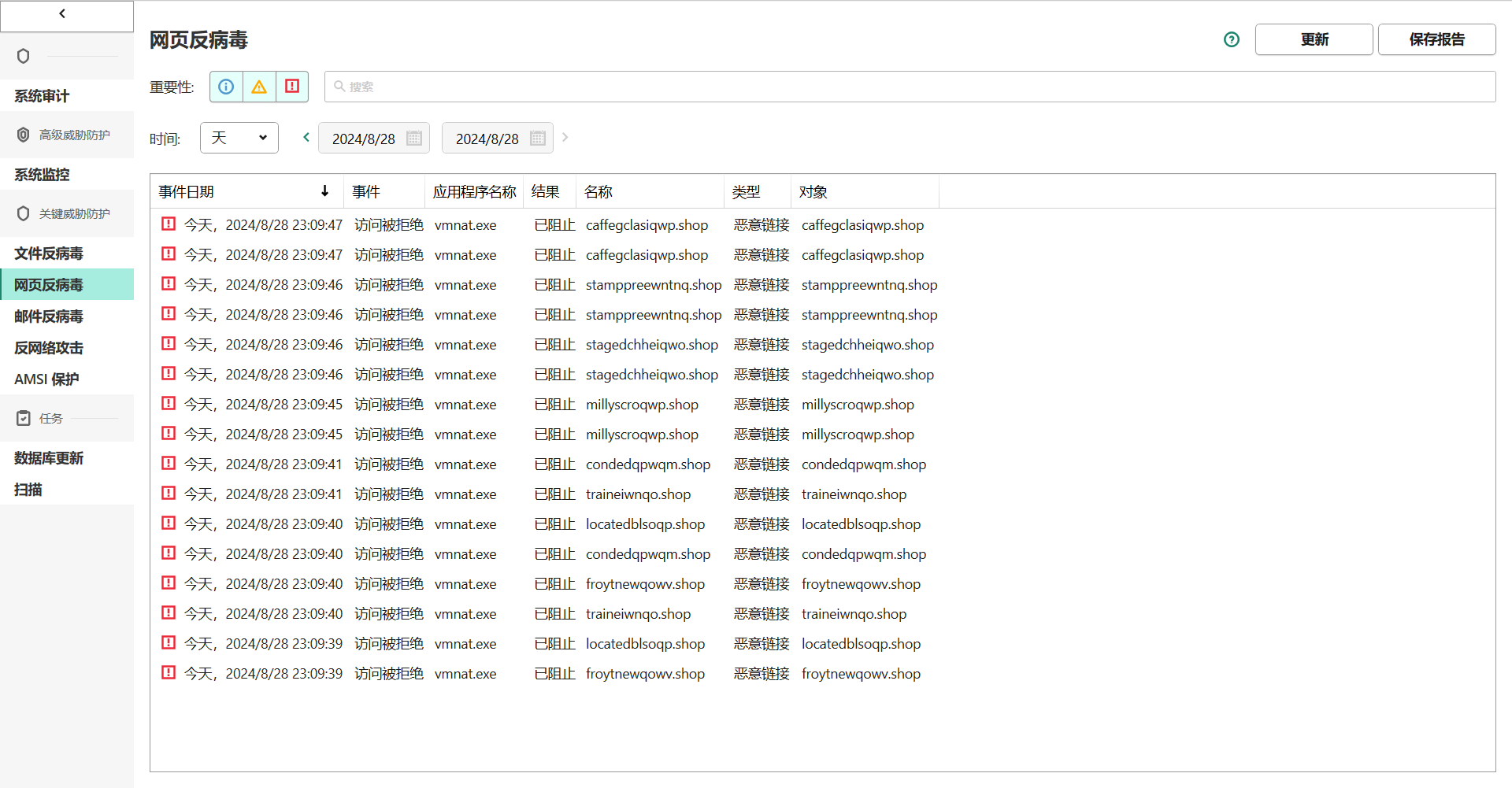

nullc 2024 年 8 月 28 日

吓得我赶紧卸载 winrar ,换成 7-zip

|

19

miaomiao888 2024 年 8 月 28 日 |

20

oooolongtea 2024 年 8 月 28 日 via iPhone

@nullc 7zip 能防止这样的恶意软件?

|

21

villivateur 2024 年 8 月 28 日

仅仅解压都能被黑?我觉得没这么神奇,除非利用了压缩软件的漏洞

|

22

106npo 2024 年 8 月 28 日 via Android

大概率直接盗 cookie 的

|

23

ezXE2V 2024 年 8 月 28 日

我昨天提了个 issue ,也是立马收到类似这种回复,里面有个 fix.rar ,刚想下载看看,又收到另一条一模一样的回复,就意识到不对劲了

|

24

46fo 2024 年 8 月 28 日

Defender 关闭器(火绒)竟然识别不出来

|

25

proxytoworld 2024 年 8 月 28 日 之所以没有触发 2fa 是因为这个软件直接用你的 cookie 去操作,甚至可能这个软件有代理功能,使用你的 IP 。都不会触发风控

|

26

EndlessMemory 2024 年 8 月 28 日

这都可以?看来得多加小心了

|

27

calcoe 2024 年 8 月 28 日 via Android

所以建议用火绒 hips 保护一下浏览器的数据文件夹,不然随便一个程序都能悄无声息地拿到 cookie 账号密码。

|

28

luojianxhlxt 2024 年 8 月 28 日

仅仅解压缩就被盗号了?

楼主能明确这个问题吗 |

30

calcoe 2024 年 8 月 28 日 via Android

各位老哥别不信邪,我用 7zip 解压到桌面没运行就删了,过了一小时卡巴斯基报毒,what can i say

事件: 检测到恶意对象 用户: xxx 用户类型: 活动用户 应用程序名称: chrome.exe 应用程序路径: C:\Program Files\Google\Chrome\Application 组件: 文件反病毒 结果说明: 检测到 类型: 木马 名称: HEUR:Trojan-PSW.Python.Agent.gen 精确度: 启发式分析 威胁级别: 高 对象类型: 文件 对象名称: f_02bbdc 对象路径: C:\Users\xxx\AppData\Local\Google\Chrome\User Data\Default\Cache\Cache_Data MD5: B43938564964177F1795F13FFB8E07CA 原因: 专家分析 数据库发布日期: 今天,2024/8/28 6:22:00 |

31

CCddf 2024 年 8 月 28 日

你 cookie 都被抓了 mfa 有卵用

|

32

zhengxinhn 2024 年 8 月 28 日

有点吓人的

|

34

dwu8555 2024 年 8 月 28 日

安装防火墙的必要性

|

36

cmdOptionKana 2024 年 8 月 28 日

卡巴斯基不贵,好用,别听什么裸奔,安全无小事。

|

37

Pointless 2024 年 8 月 28 日 via Android

我昨天也在 issue 区 收到类似链接

>Download >https://www[.]mediafire[.]com/file/>zch0v8rj7200mbm/fix.zip/file >password: changeme >In the installer menu, select "gcc." 或许也一样是病毒 |

38

ochatokori 2024 年 8 月 28 日 via Android

电脑上任何一个软件都能随便解密你的浏览器 cookie ,之前就闹过这个事,后面用火绒加自定义规则保护了

|

39

mangoDB 2024 年 8 月 28 日

确定只是解压,并没有运行里面的程序吗?

|

40

mengyanshou OP 运行了,密码 changeme

|

41

mengyanshou OP 我当时以为是谁评论错了,发了一会就删了,并不是他号找回来了,估计是发现我下载成功启动了,删了怕被举报,然后继续作案

|

42

peasant 2024 年 8 月 28 日

时间:2024/8/28 13:29:47

扫描程序:文件系统实时防护 对象类型:文件 对象:C:\Users\xxxxx\Downloads\rar\x86_64-w64-ranlib.exe 检测:Win32/Agent.AGRO 特洛伊木马 的变量 操作:已通过删除清除 用户:xxxxx 信息:在通过应用程序创建的新文件上发生了事件: C:\Program Files\7-Zip\7zFM.exe (C1201D33A692CC31907CC263725DE10B8DF31553). 哈希:955F3C9801DE2D71F050C6A82B3DD2AC60AB424D 此处首次所见:2024/8/28 13:29:41 ESET NOD32 刚解压就被删了 |

44

lostpupil 2024 年 8 月 28 日

昨天项目里有很多这样的 comments 今天也有,新 issue 都会有,都来不及举报。

|

45

MYDB 2024 年 8 月 28 日 via iPhone

啊??解压不运行也能被黑的吗,刷新我的认识了😮(非贬义)

|

46

yUp6aXk01XFNpdgh 2024 年 8 月 28 日 昨天才有老哥在 v2 上面发的这个盗号手段,看来楼主昨天没好好刷 v2ex

https://www.v2ex.com/t/1067998#reply5 |

47

Kofua 2024 年 8 月 28 日

应该是号被盗发了同样的东西,被 GitHub 清理了,昨天和今天我项目收到几次一样的钓鱼回复了,都是过了一会儿这个号就没了

|

48

phithon 2024 年 8 月 28 日

看着像蠕虫了

|

50

tf2 2024 年 8 月 28 日

macos 的是不是要好些。

|

51

concernedz 2024 年 8 月 28 日

@calcoe #27 请问如何启用这个功能

|

52

kenilalexandra 2024 年 8 月 28 日

你肯定点击了那个 exe 文件

|

53

concernedz 2024 年 8 月 28 日

@a1b2c3T google 了一下,类似这样的操作 https://www.cnblogs.com/sexiszero/p/14293836.html

|

54

a1b2c3T 2024 年 8 月 28 日

|

55

chenxuuu 2024 年 8 月 28 日

|

56

nyxsonsleep 2024 年 8 月 28 日

@fulajickhz #10 把网卡掐了。虚拟网卡 bug 不少

|

57

mU9vX912XopmAoE1 2024 年 8 月 28 日

|

58

HK560 2024 年 8 月 28 日

有原理分析后踢我一脚

|

59

mU9vX912XopmAoE1 2024 年 8 月 28 日

这样的话直接搞个干净的虚拟机快照,什么压缩包都往里面解压

这样对小白友好点,原理也清楚 |

60

MasterCai 2024 年 8 月 28 日 via iPhone

我也遇到了,我还下载解压了,后来反应过来不对劲,回复的内容和我提的 issue 完全不相关,一身冷汗,不过还好发现文件是.exe+我是 mac 才松了一口气,本来想上 v 站警告一下,发现回复就已经被删除了。。

|

61

HeinousAgenda38 2024 年 8 月 28 日 via Android

我也是这样,我直接注销了 GitHub 账号来停止,注销前还收入到了,被两个开源组织的维护者拉入了黑名单

|

62

lcbp 2024 年 8 月 28 日

光解压都能出问题?

如果是真的话,应该就是利用了软件的漏洞,例如压缩软件的漏洞,或者某个软件有扫描新文件加载的漏洞。 关注,等大佬分析。 |

63

MIUIOS 2024 年 8 月 28 日

winrar 之前爆过漏洞了

|

64

sudoy 2024 年 8 月 28 日

这就是我为啥越来越少用 GitHub 的原因,你以为加了 2FA 很安全,结果哪天账号都登不上

|

65

QUC062IzY3M1Y6dg 2024 年 8 月 28 日

@Pointless 我今天收到了。。。

|

66

Cu635 2024 年 8 月 28 日

|

67

zhmouV2 2024 年 8 月 28 日

昨天刷小红书都看到了

|

68

f2A2RUpR2HgfHg5a 2024 年 8 月 28 日

为啥那些人要盗 github 的账号,感觉 github 并不值钱呀,这里头有啥相关的灰产? 麻烦懂的人说说。

|

70

3L99FY8Topz9608o 2024 年 8 月 28 日

@chenduke 现代互联网的基础之一,你说重不重要

|

71

woodoh 2024 年 8 月 28 日 via Android

mfa 选择不记住设备是不是就没有相关的 cookie 信息了

|

72

bronana 2024 年 8 月 28 日

有 mac 用户中招吗

|

73

Greatshu 2024 年 8 月 28 日

卡巴斯基右键扫描没有报毒,但在虚拟机中执行病毒后,物理机卡巴斯基拦截了对恶意链接的访问

nightmare.press 博主网站似乎被入侵了,博客自称滴滴抑郁离职,网站也有几天没更新了 |

74

Greatshu 2024 年 8 月 28 日

|

75

phierus 2024 年 8 月 28 日

去年我的 github 账号也被盗了,收到了邮件通知,账号绑定的主邮箱被移除,之后就无法再操作 github ,我也给 support team 提交了问题,前后 3 个月,发了 20 多封邮件,最终找回来了(可能他们烦了吧,哈哈哈)。邮件提供 github 账号操作的历史截图、被盗时收到的信息截图等,希望对你有帮助。

|

76

bczhc 2024 年 8 月 29 日

应该是盗 cookie 。这么看,感觉个人电脑安全性真的好弱,不知道 windows 和 macos 是怎么样的,反正我的 linux x11 ,任意一个软件,普通用户就能拿到浏览器的 cookie ,参考 yt-dlp 的`--cookies-from-browser firefox`参数。再加上上面看到的一个评论,如果病毒软件内置个代理,直接用你电脑 ip ,更无敌。看来最好的办法还得是自己不要乱运行不明软件

|

77

3C3Ju2wXX3tpBWEL 2024 年 8 月 29 日

x86_64-w64-ranlib.exe 是如何被运行的呢???

|

79

amorphobia 2024 年 8 月 29 日

@ReactRails 但是要修改密码、修改二次验证这些东西只拿 cookies 不行的吧?

|

80

midpoint 2024 年 8 月 29 日

解压缩都能自动后台运行,这也太厉害(离谱)了吧?

|

81

mengyanshou OP 根据#74 楼的链接详情

|

82

mengyanshou OP https://nightmare.press/YanTool/resources/fix_ana.png

|

83

mengyanshou OP []( https://nightmare.press/YanTool/resources/fix_ana.png)

|

84

mengyanshou OP 还在等官方回中,病毒扫出来 d3d9x 另一个我给手动删了

|

85

mengyanshou OP

|

86

sdandroid 2024 年 8 月 29 日

https://www.mediafire.com/file/3hzk77cxvxc9nq2/fix.zip/file 这个也是今天在 github issues 上看到的

|

87

nyxsonsleep 2024 年 8 月 29 日

@fulajickhz #57 能搞虚拟机逃逸的人,这种情况下肯定是遍历递归虚拟网卡的,一层套一层没意义。

直接找个无所谓的小鸡直接解压,把小鸡的外网权限关了。搞完重置小鸡。 |

88

AabyssZG 2024 年 8 月 29 日 看了一下,应该是 2023 年的漏洞,CVE 编号为 CVE-2023-38831 ,是针对 WinRAR 压缩软件的漏洞,BandZIP 不受影响

漏洞 POC: https://github.com/Garck3h/cve-2023-38831 原理分析: https://www.cnblogs.com/GoodFish-/p/17715977.html 主 EXE-微步沙箱检测: https://s.threatbook.com/report/file/7571e65dd7e190702dd38835595add4d15c2c268aedb3d0190462a074082b5a4 主 EXE-VT 沙箱检测: https://www.virustotal.com/gui/file/7571e65dd7e190702dd38835595add4d15c2c268aedb3d0190462a074082b5a4 |

89

yanqiyu 2024 年 8 月 29 日

|

90

yanqiyu 2024 年 8 月 29 日

其实出于好奇我也下载了,丢到容器解压一看一个 exe 几个 dll

甚至还是 libstdc++的 dll 非常失望,开源供应链攻击都瞧不上了 linux 用户 |

91

nyxsonsleep 2024 年 8 月 30 日

@yanqiyu #90 linux 一般都是服务器吧,能偷的只有 ssh 密钥吧,还是个公钥,但是一般也有服务商的防火墙限制 ip 。感觉没有偷 linux 的必要性。

|

92

mengyanshou OP 账号找回来了,谢谢大家 https://github.com/mengyanshou

|

93

Autonomous 2024 年 8 月 31 日

macOS 表示毫无压力

|

94

mengyanshou OP 就离谱,我也是 mac ,绝大部分的时候都是 mac ,就那一小段时间,用了一下 windows

|

95

newworld 2024 年 8 月 31 日

|

96

bluebee 2024 年 9 月 7 日

如果解压就中毒,那就是压缩软件又出现了新漏洞。如果是压缩包内点击了里面的文件或文件夹,就是之前老漏洞。不过看楼上评论,这种病毒好像在中毒前杀毒软件是很难检测到的。最好的防御办法可能就是用 Linux 虚拟机解压吧。

|